『Silverfort Essential︰統一身份保護平台套件』 網路研討會

- 訊息公告

面對不斷發生的勒索攻擊您做好預防準備了嗎?

您知道一般的身分保護的MFA 多因子認證軟體不支援駭客常使用的指令模式Command Mode、PowerShell 與 CIFS 檔案分享協定嗎?

您知道大部分特權帳號管理系統並沒有納管客製化或第三方程式使用的特權服務帳號嗎?

您是金融單位嗎? 是否有針對金管會- 金融業導入零信任架構參考指引進行規劃 ?

如何快速、經濟與有效的保護 WIndows AD、符合 金融零信任架構實作參考原則分級表要求? 歡迎參加 2024年12月20日週五下午2點 『Silverfort Essential︰統一身份保護平台套件』 網路研討會。

2023年有23起資安事件重大訊息上市櫃公司屢遭網路攻擊,中小企業災情大增 。勒索攻擊是主要威脅,受害產業不只高科技與電子製造,尤其2023年下半開始,藥局、汽車、電機、觀光、塑膠、化學、生技等傳統製造與服務業,都已嚴重受到威脅,沒有產業可以置身事外。

https://www.ithome.com.tw/news/161666

為何客戶已經投資大量的端點防護資安方案還是頻繁傳出害客戶攻擊與勒索加密事件?

勒索軟體攻擊可分為三個階段

- 派送 Delivery:將勒索軟體有效載體 Payload 派送到目標機器並想辦法獲得特權帳號權限(Privilege Escalation)。

- 執行 Execution :執行載體 Payload 、加密機器上的檔案資料。

- 散播 Propagation:勒索軟體在環境中的多台機器之間散播,竊取機密資料到暗網、刪除備份資料並加密所有檔案資料造成系統無法運作。

因為一般的端點防護軟體如 XDR、MFA 是在端點與主機上安裝代理程式。這些傳統的勒索軟體保護堆棧主要是包括針對 『派送 』與 『執行』 階段的安全措施。

但是大多數組織都沒有針對散播階段的解決方案,這造成了一個重大的安全漏洞— 如果勒索軟體攻擊繞過派送與執行的安全控制,它就可以在整個環境中不間斷地散播。

例如最近就發生紅隊演練工具EDRSilencer傳出遭駭客濫用,駭客可藉此阻斷EDR連外而無法通報異常。

資料來源: https://www.ithome.com.tw/news/165571

EDRSilencer 可偵測並封鎖 16 種現代 EDR 工具,包括:Microsoft Defender、SentinelOne、FortiEDR、Palo Alto Networks Traps/Cortex XDR、Cisco Secure Endpoint、ElasticEDR、 Carbon Black EDR、 TrendMicro Apex One

Silverfort 可以在您的端點防護軟體 (XDR、MFA) 被突破後保護您的系統、有效防止勒索軟體擴散。

Silverfort 與 一般身分保護 MFA 方案比較

一般的身分保護方案 :

在端點或主機安裝 Agent 軟體或改變連線架構-部屬 Proxy,費用高、部屬時間久、並容易有漏洞。

無法支援駭客攻擊經常使用的特權服務帳號與 File Share、PSExec、PowerShell 連線協定。

Silverfort Essential :

免安裝 Agent 與 部屬 Proxy ,只在要保護的後端的網域控制器 DC 安裝輕量級連接器 Adapter , 盤點帳號、日誌紀錄、風險分析與 ITDR 所有用戶, 可以先優先保護重要標的如重要與特權人員帳號與服務帳號,以最經濟、有效、快速方式導入零信任架構。

規劃範例1 : Silverfort Essential 搭配 市場上一般 MFA 方案 (如 Microsoft Authenticator 、MOTP、OKTA、DUO、RSA、SecurEnvoy、UserLock 等)

某高科技公司使用 Windows AD 的員工有 500位,已經有使用市場上一般 MFA 方案,但是無法支援 File Share、PSExec、PowerShell 連線協定與機器間的服務帳號。

經過 Silverfort清查出 需要保護 的 Domain Admin 權限的 人為操作帳號5個、服務帳號有10個。

建議規劃下列:

- Silverfort Essential 500U (內含Base Platform基本平台 500U、通用MFA 3U、保護服務帳號 3U與認證防火牆3U)

- 增購 Silverfort 通用MFA 2U、保護服務帳號 7U

如果您是金融單位並準備針對金管會- 金融業導入零信任架構參考指引進行規劃。

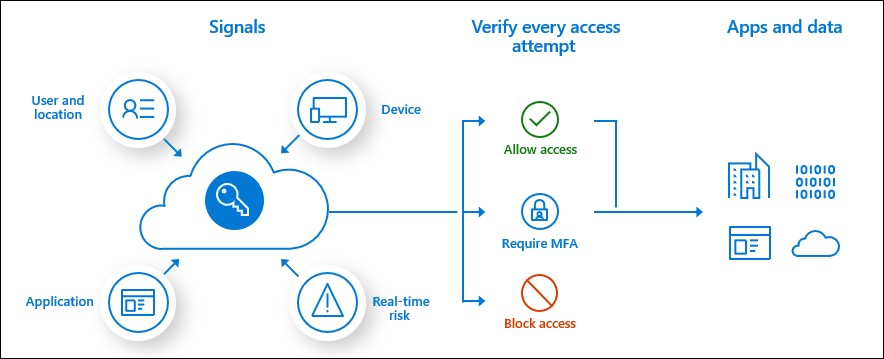

依據金管會在 2024.17.15 推出的 金融零信任架構參考指引 考量零信任架構於實務上不可能一步到位,可與既有資安管理機制並存,建議以關鍵保護標的為核心,盤點資源存取路徑(身分、設備、網路、應用程式、資料),由外而內縮小攻擊表面並增進防禦深度、由內而外擴大防護表面;並參採美國 CISA 零信任成熟度模型區分傳統、起始、進階、最佳化等四階段。

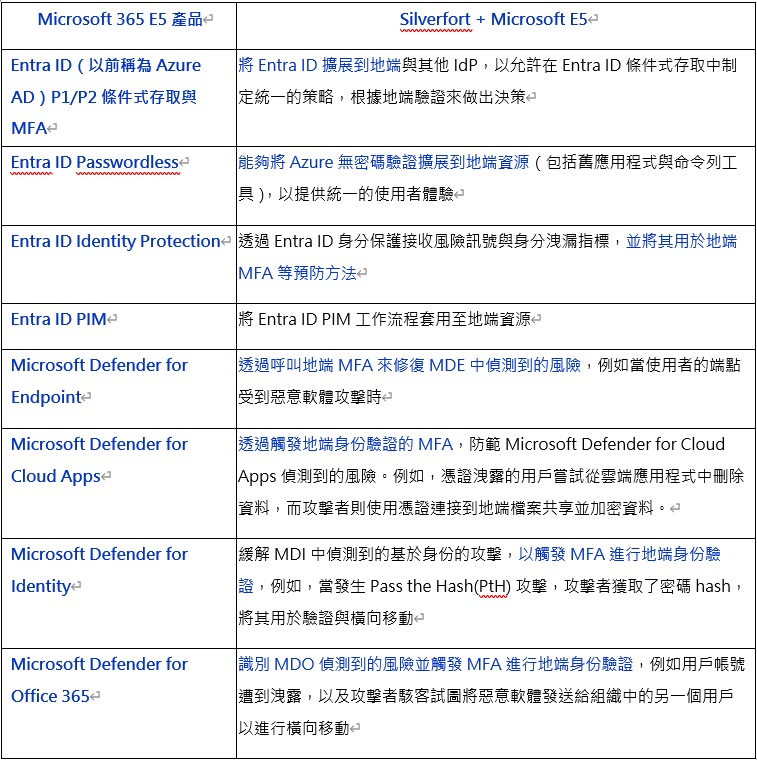

如果要達到金管會金融零信任架構實作參考原則分級表 I 傳統、II 起始、III 進階、IV最佳 四階段要求- 建議 M365 E5 搭配 Silverfort。Silverfort for Microsoft 365 E5 的產品整合,可協助組織跨混合環境整合 IAM、將身分保護 與 MFA 擴展到任何資產(如客戶在地端的應用程式、虛擬化管理、網路設備等)。

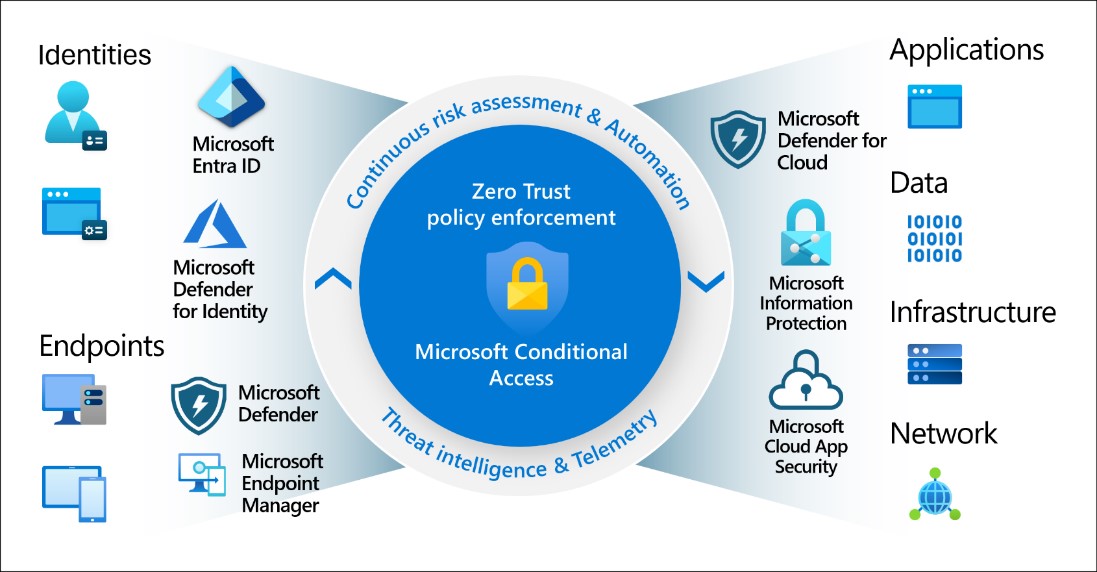

在 Microsoft 實施零信任成熟度模型

Silverfort Bridging to Entra ID 可以將 Silverfort 與 Entra ID 無縫整合,跨地端、雲端和邊緣環境提供 統一的身份保護。例如分析登入日誌保護客戶的身分基礎架構。

Silverfort 可以提示使用者透過 Entra ID 登入,並使用 Azure MFA 和 Entra ID 條件存取保護來自其他身分提供者和目錄的驗證並支援下列地端資源。

- 舊版和自主開發應用程式 (金融業的應用程式大多還是在 地端)

- 遠端桌面與 Linux 安全殼層 (SSH)

- 命令列工具 Command LINE 、PowerShell 與服務帳號 (Service Account) 等其他特權存取

- 檔案分享 CIFS Share 和 資料庫管理

- 基礎結構和產業系統 (如 VDI、虛擬化控制台 VMware vCenter)

Silverfort + Microsoft E5

規劃範例2 : Silverfort Essential + 微軟 M365 E3/E5

某金融單位有員工 3,000位,要符合金融業導入零信任架構參考指引要求。

經清查後,金管會要求高風險場域帳號的系統維運管理特權帳號與重要應用系統之管理者(如帳號管理員)或高權限使用者帳號(如可接觸大量個資或機敏資料者) 有 20位。

要導入金融零信任架構規劃並針對身分、設備、網路、應用程式 與資料 5大支柱 達到『傳統、起始、進階、最佳化等四階段』的零信任保護。

建議規劃下列:

- 微軟 M365 E3或E5 (視要符合的階段要求) 20U

- Silverfort Essential 3,000U (內含Base Platform基本平台 3000U、通用MFA 10U、保護服務帳號 10U與認證防火牆10U)

- 增購 Silverfort 通用MFA 10U

研討會時間:2024年12月20日 週五下午14:00 ~ 16:00

報名方式:請發信至 Email住址會使用灌水程式保護機制。你需要啟動Javascript才能觀看它 電子郵件報名

地點:Microsfot Teams 網路研討會