建置 「資料完整性、防竄改」與「統一保護身分保護」零信任架構 網路視訊研討會

- 訊息公告

金融資安行動方案推動2年,金管會提出4大防護要點,並透露下個推動重點聚焦「零信任」與「身分驗證框架」。

兩年前,金管會就開始關注零信任戰略,近年來不僅歐盟、美國也當成網路防護的戰略,在國內,行政院也將開始推動A級機關導入,因此現在看來時機已到,金管會也希望未來藉由政策推動,讓此方面的進展能往前跨進一步。(資料來源2022-09-23 IThome https://www.ithome.com.tw/news/153223)

在2020年8月,NIST已公布SP 800-207標準文件,成為美國政府採用ZTA的指南,在2021年5月這次的行政命令中,更是規定當地政府機構要在60天內,制定實施ZTA的計畫,並參考NIST標準文件指引的導入建議。

在2021年5月12日,美國總統拜登下達行政命令,公布多項國家網路安全策略,期望改善該國的資安現況,當中最受關注的焦點之一,就是推動美國聯邦政府網路安全現代化,要求導入零信任架構的網路安全策略。(資料來源2022-09-23 IThome https://www.ithome.com.tw/news/145709)

ZTA並非單一架構,而是基於7大零信任原則與不同情境來設計,每次資源存取都要經即時動態評估才放行,若要導入ZTA可採漸進方式,逐步做到更嚴格的資源存取控管。

零信任7大原則

1. 所有的資料來源與運算服務都要被當作是資源。

2. 不管適合哪個位置的裝置通訊,都需確保安全。

3. 對於個別企業資源的存取要求,應該要以每次連線為基礎去許可。

4. 資源的存取應該要基於客戶端識別、應用服務,以及要求存取資安可觀察到的狀態,以及可能包括的行為或環境屬性,去動態決定。

5. 企業監控與衡量所有擁有與相關資訊資產的正確性與安全狀態。

6. 在允許存取之前,所有的資源的身分鑑別與授權機制,都要依監控結果動態決定,並且嚴格落實。

7. 企業應該要盡可能收集有關資訊資產、網路架構、骨幹,以及通訊的現況,並用這些資訊來增進安全狀態。

(資料來源:NIST,iThome整理,2021年7月)

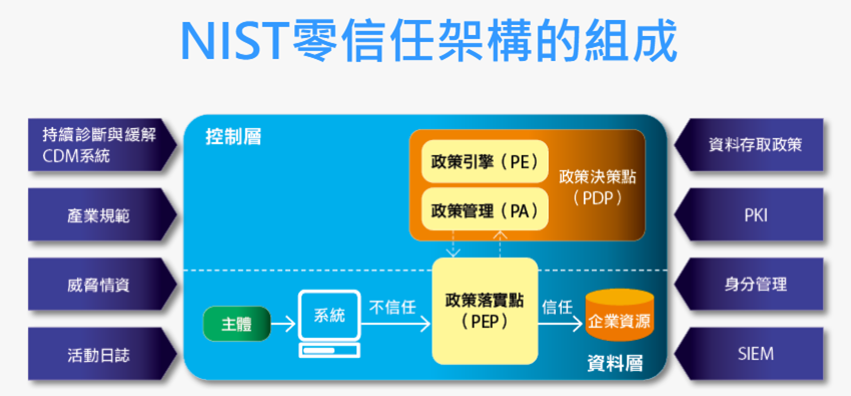

至於要如何實現零信任架構?在NIST SP 800-207第三章中,描繪ZTA邏輯元件的架構圖,呈現ZTA核心元件的關係。

資料來源:NIST,iThome整理,2021年7月

建置 「資料完整性、防竄改」與「統一保護身分保護」零信任架構,歡迎參加 2023年02月17日下午2點-4點,下列軟體網路視訊研討會:

1. CIMCOR

• CIMTRAK FIM:檔案完整性監控、即時偵測異動、防止竄改/覆蓋 網頁、應用程式、作業系統、網路設備設定並快速復原與 AD/LDAP、資料庫、虛擬化與 雲端等設定的即時異動偵測

• CIMTRAK Compliance Module / CIS Benchmarking / DISA STIGS 法規遵循與漏洞管理模組

2. Silverfort 零信任與統一身份保護平台:無需安裝 Agent與修改應用程式將 MFA 擴展到任何資產、防止從 OT/IT/IoT 網路對網域控制器攻擊、發現監控 AD/Azure AD與保護服務帳號、勒索軟體保護、橫向移動保護、可視性與風險分析。

研討會時間:2022年02月24日週五下午14:00 ~ 16:00

報名方式:請發信至 Email住址會使用灌水程式保護機制。你需要啟動Javascript才能觀看它 電子郵件報名

地點:Webex